iOS 앱을 정적분석하기 위해서는 복호화된 ipa파일이 필요하다. 이번 포스트에서는 frida-ios-dump를 이용해 복호화된 ipa파일을 추출하는 법을 알아보겠다.

0. 준비

우선 탈옥된 아이폰, ssh가 접속되는 아이폰이 필요하며, PC에는 frida가 설치되어 있어야한다. 아직 안되어있다면 이전 포스트를 참고하라.

https://lucidmaj7.tistory.com/379

아이폰 탈옥하기 with checkra1n (iOS 12.5.6)

집에서 굴러다니던 아이폰6를 unc0ver로 탈옥을 하고 나서 애플 계정세팅을 다시하려고 초기화를 해버렸는데.. 무조건 최신버전으로 올라가버려 12.5.6이되어 버렸다. 때문에 더 이상 내 아이폰6은

lucidmaj7.tistory.com

https://lucidmaj7.tistory.com/380

iOS 프리다(Frida) 세팅하기

이번 포스트에서는 iOS 앱을 동적 분석하는데 가장 많이 쓰이고 있는 프리다(Frida)를 세팅해 보겠다. Frida를 사용하는데 Windows든 macOS든 상관이 없으므로 Windows에서 진행하겠다. 0. 탈옥, 아이튠즈,

lucidmaj7.tistory.com

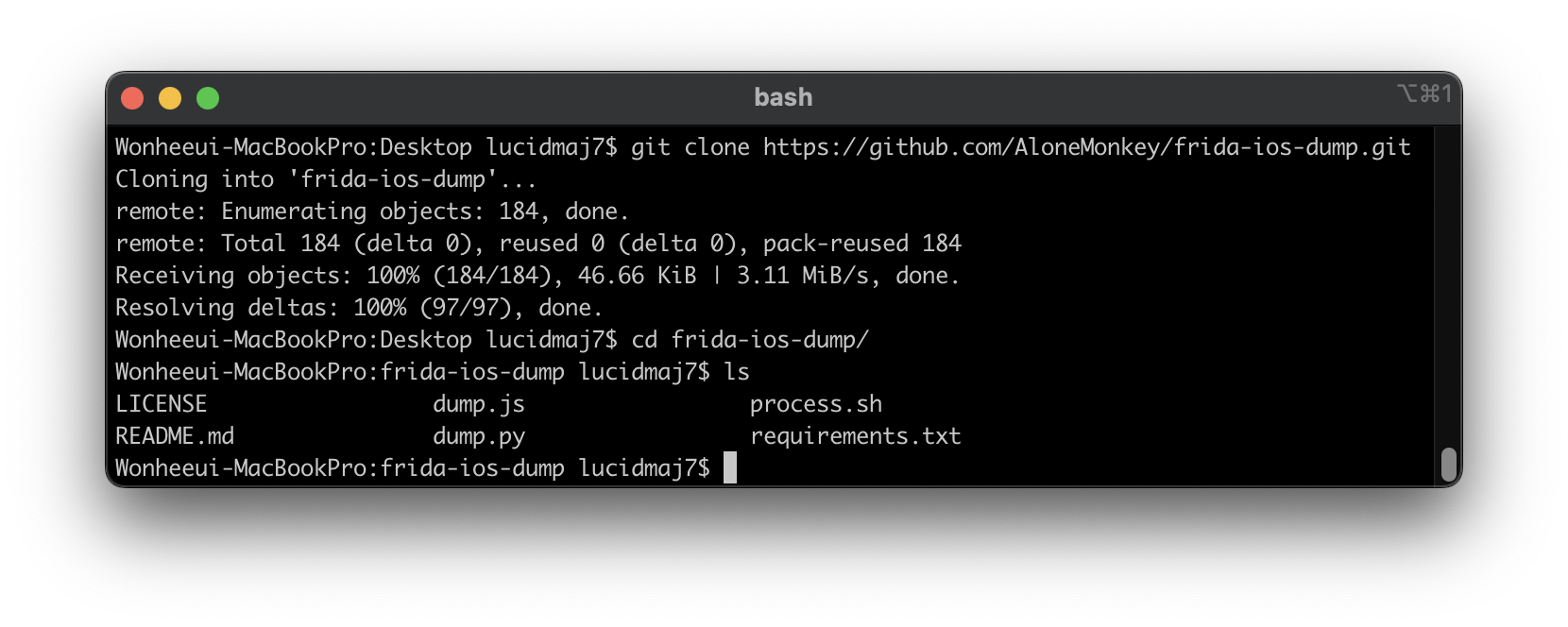

1. frida-ios-dump 다운로드

우선 frida-ios-dump를 git 레포지토리에서 clone받는다.

https://github.com/AloneMonkey/frida-ios-dump

GitHub - AloneMonkey/frida-ios-dump: pull decrypted ipa from jailbreak device

pull decrypted ipa from jailbreak device. Contribute to AloneMonkey/frida-ios-dump development by creating an account on GitHub.

github.com

git clone https://github.com/AloneMonkey/frida-ios-dump.git

clone받아진 frida-ios-dump 폴더로 들어가 pip 패키지를 업데이트 해준다.

pip3 install -r requirements.txt --upgrade

2. dump.py 스크립트 수정하기

frida-ios-dump는 ssh를 통해 아이폰에 접속해 앱을 덤프하므로 dump.py 스크립트를 수정해 ssh 접속 정보를 넣어주어야한다.

user/password를 올바르게 입력해주고 host에는 아이폰 ip 주소를 넣어주고 port는 22로 변경해준다.

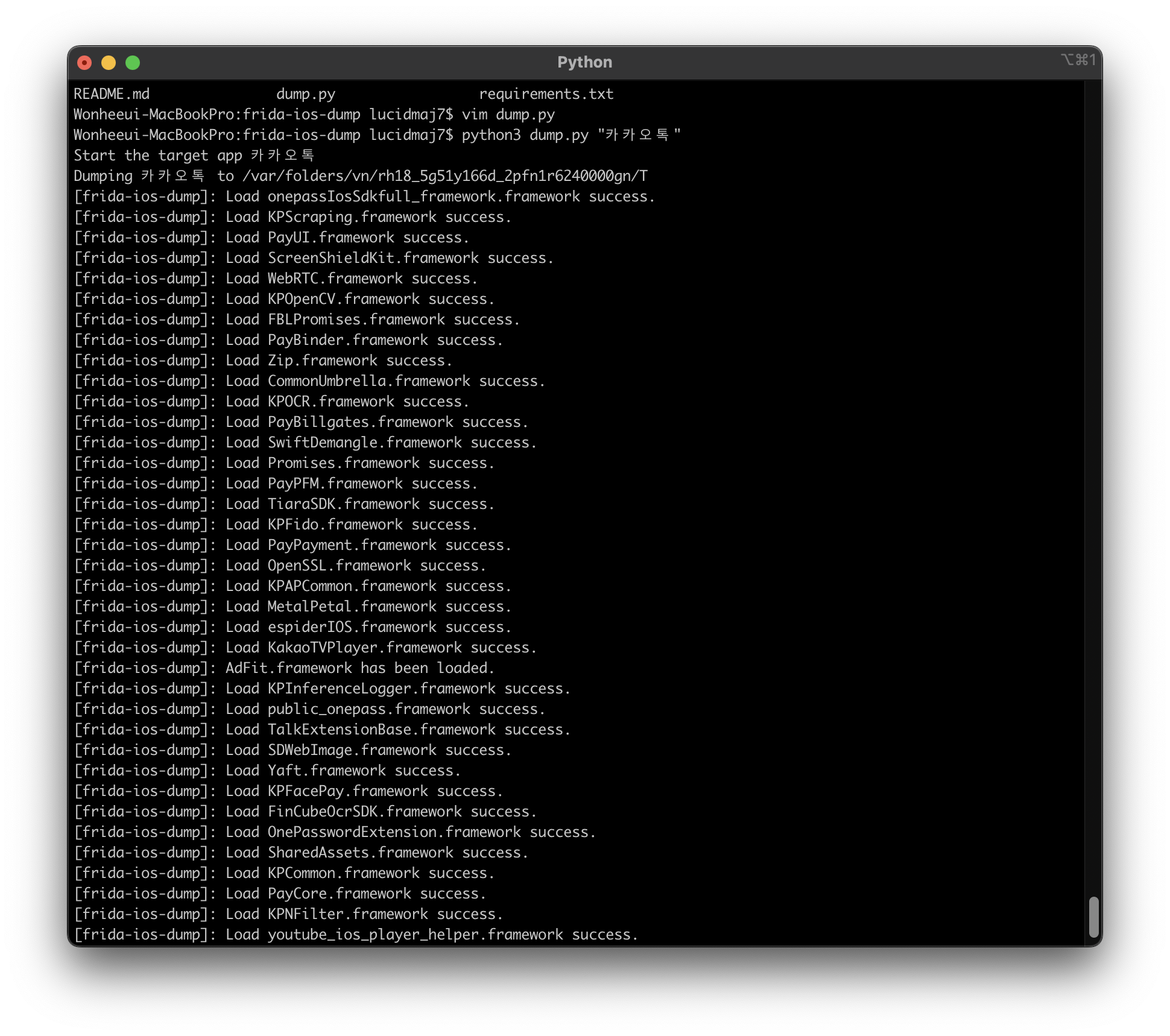

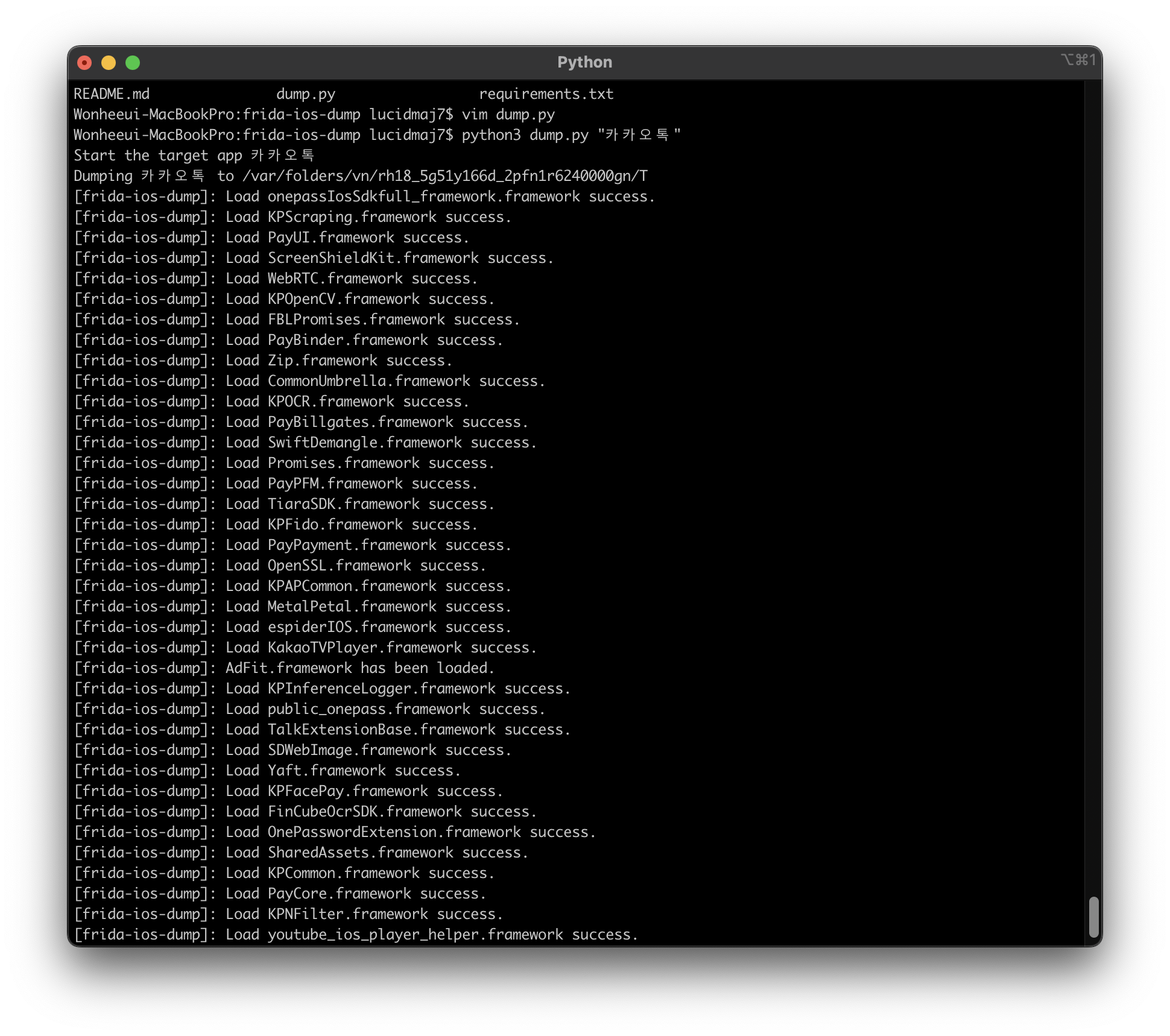

3. 앱 덤프하기

우선 앱을 덤프하기 위해서는 앱이 실행중이어야한다. 여기서는 카카오톡을 덤프해보기 위해 카카오톡을 실행해놓고 다음과 같이 명령어를 입력해본다.

python3 dump.py "카카오톡"

시간이 좀 걸리므로 인내심을 갖고 기다리면 ipa파일이 생성된다.

이 ipa파일을 zip으로 확장자를 변경하면 압축을 풀 수 있다.

이렇게 iOS 앱 정적분석을 하기위해 Frida-ios-dump로 ipa파일을 추출하는 법을 알아보았다.

'보안 > iOS보안' 카테고리의 다른 글

| iOS 앱 생명 주기 (0) | 2022.12.05 |

|---|---|

| iOS 보안 모델 (0) | 2022.12.05 |

| iOS 프리다(Frida) 세팅하기 (0) | 2022.10.14 |

| 아이폰 탈옥하기 with checkra1n (iOS 12.5.6) (0) | 2022.10.13 |

| iOS 버전별 기기별 호환 탈옥툴 조회, 펌웨어 조회 - appledb.dev (0) | 2022.10.13 |

댓글